-

安全产品

-

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

为您推荐免费试用专区 多款云安全产品 免费试用

-

-

安全服务

-

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

安全托管类服务

-

安全运营保障类服务

-

安全咨询类服务

-

-

解决方案

-

解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

-

青藤智库

-

青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

-

-

资源中心

-

合作伙伴

-

了解青藤

-

了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。

了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。

-

十年罕见的高危漏洞“狂躁许可”来袭:青藤THP快速发现、监控受影响资产

发布日期:2024-08-12

8月9日,微软披露了Windows操作系统一个高危漏洞(CVE-2024-38077)的详情和概念验证代码。经分析确认,该漏洞获得CVSS 9.8的评分,是Windows平台近十年来罕见的可以稳定利用、影响广泛的远程零点击(Zero-Click)/认证前(Pre-Auth) 漏洞。该漏洞影响Windows Server 2000到Windows Server 2025所有版本,已存在近30年。

这一漏洞存在于Windows远程桌面许可管理服务(RDL)中,该服务被广泛部署于开启Windows远程桌面(3389端口)的服务器,用于管理远程桌面连接许可。一旦漏洞被恶意攻击者或APT组织利用,将快速蔓延,或波及全球所有使用微软服务器的用户。这是自“永恒之蓝”后,Windows首次出现影响全版本且能高稳定利用的认证前RCE漏洞。

青藤猎鹰THP通过其独特的技术,能够快速清点和识别受"狂躁许可"漏洞影响的资产,帮助用户在第一时间内采取应对措施。

快速识别 :THP能够迅速检索网络中的所有资产,识别出可能受到"狂躁许可"漏洞影响的系统

精准筛选 : 利用先进的算法,THP可以精确地筛选出易受攻击的资产,减少误报和漏报

重点监控 :THP可以直接监控存在漏洞的资产是否存在内网异常行为,直观展示攻击详情

鉴于该漏洞破坏力极大,建议用户利用青藤猎鹰THP进行网络资产的检索,识别出所有可能受到"狂躁许可"漏洞影响的系统。 然后根据微软发布的安全补丁,及时更新受影响的系统。

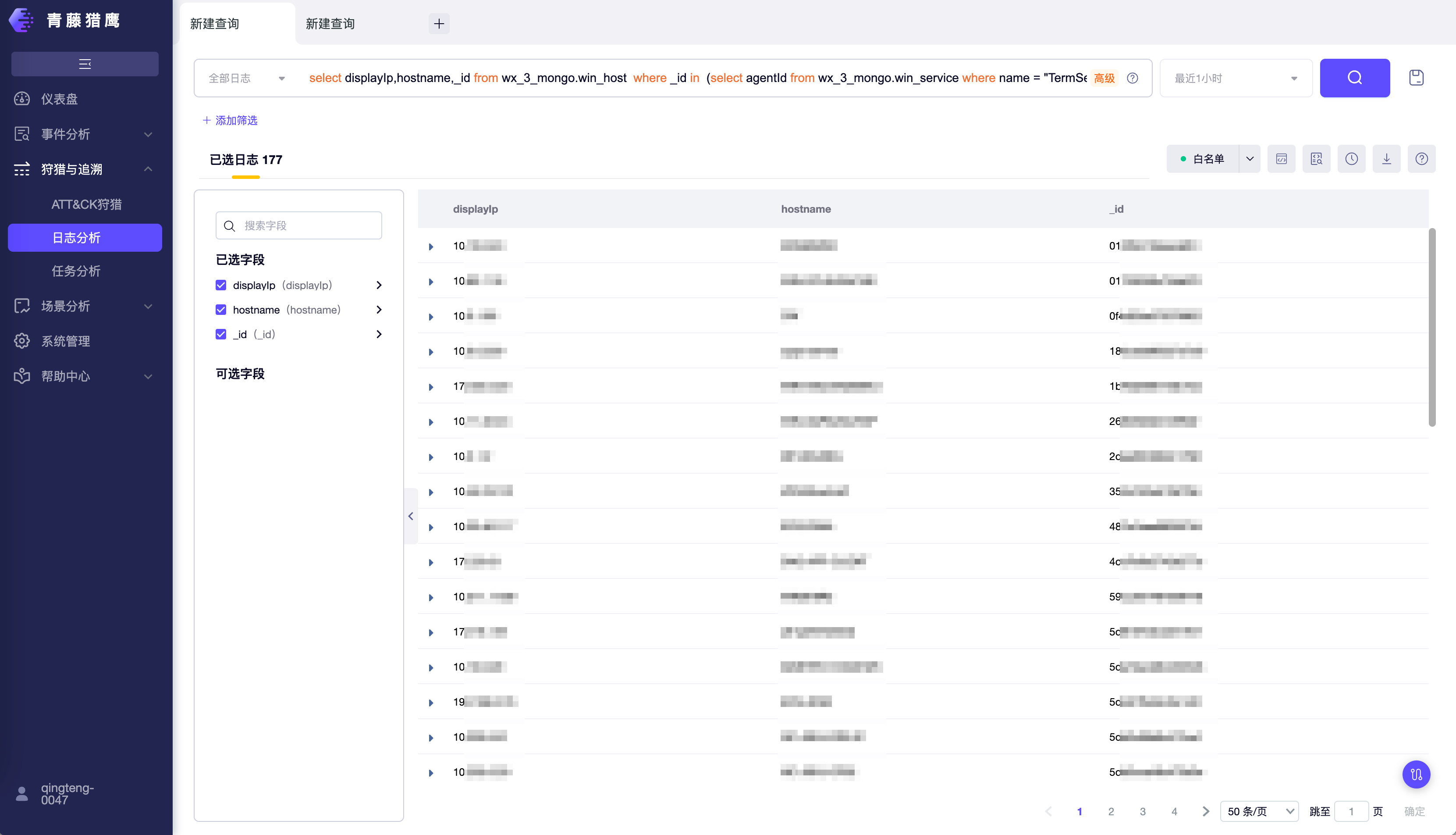

1、受影响资产排查:查询受到漏洞影响的资产

狩猎与追溯--日志分析--输入语句:

select displayIp,hostname,_id from wx_3_mongo.win_host where _id in (select agentId from wx_3_mongo.win_service where name = "TermServLicensing" )

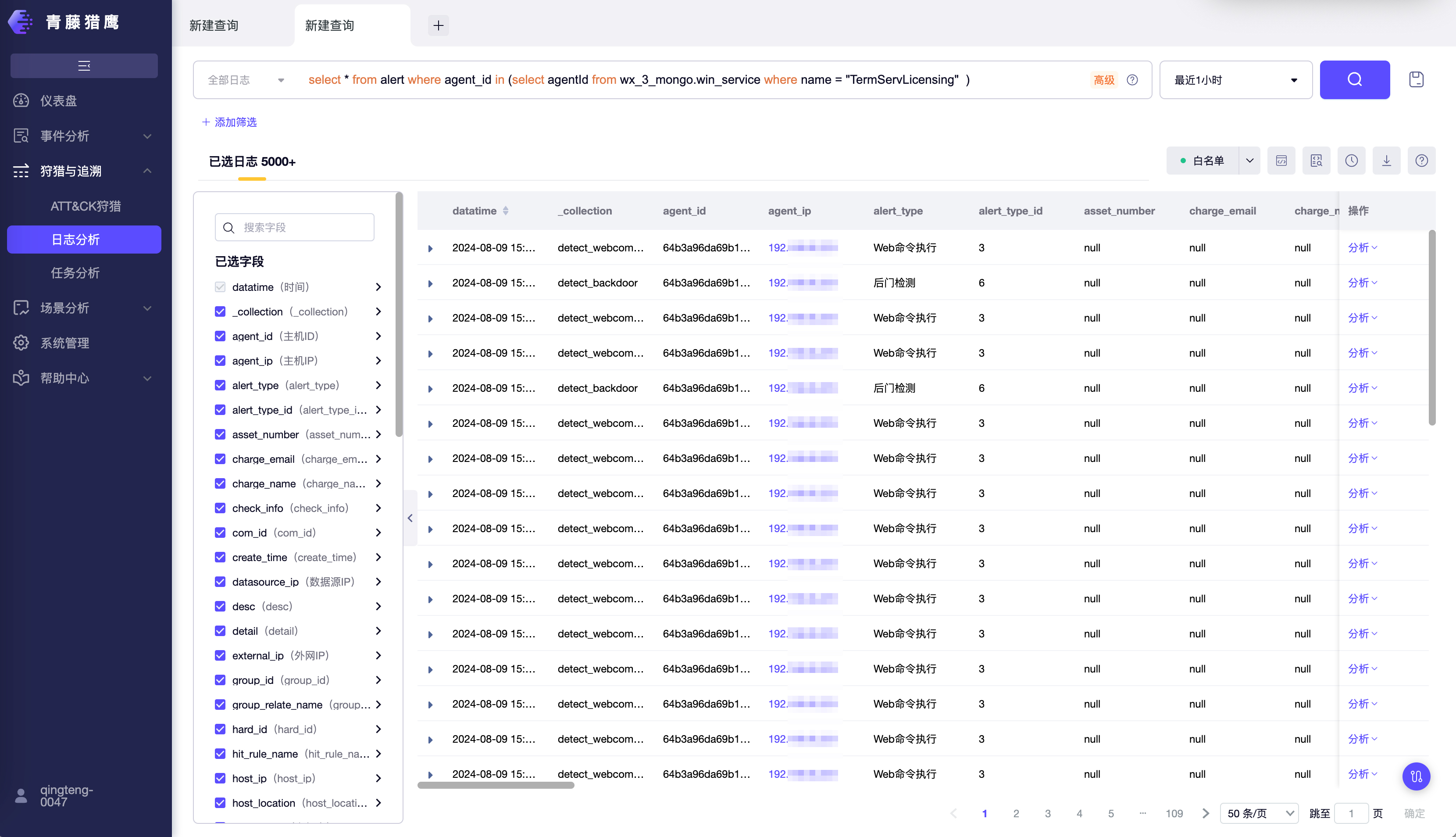

2、漏洞资产告警查询:查询受高危漏洞影响的设备最近1小时的异常行为告警

狩猎与追溯--日志分析--输入语句:

select * from alert where datatime > "now-1h" and agent_id in (select agentId from wx_3_mongo.win_service where name = "TermServLicensing" )

3、利用行为监控:监控漏洞利用成功后有创建子进程的行为。有数据则代表被利用,无数据则尚未被利用

3、利用行为监控:监控漏洞利用成功后有创建子进程的行为。有数据则代表被利用,无数据则尚未被利用

狩猎与追溯--日志分析--输入语句:

select serv.name, serv.cmd, serv.pid,proc.ppname,proc.pname, proc.cmd, proc.path, proc.ppid from wx_3_mongo.win_service as serv left join qtevent_proc_create as proc on proc.agent_id = serv.agentId and proc.ppid = serv.pid and proc.pppath = serv.path where proc.os = "windows" and proc.uname = "SYSTEM" and proc.ppname = "svchost.exe" and serv.name = "TermServLicensing"|`proc.pname` is not null