-

安全产品

-

安全产品

为政企客户提供新一代的云安全产品,覆盖云基础设施安全、云网络安全、云数据安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

为您推荐

免费试用专区 多款云安全产品 免费试用

-

-

安全服务

-

安全服务

数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

安全评估类服务

-

安全托管类服务

-

安全运营保障类服务

-

安全咨询类服务

-

安全培训类服务

-

-

解决方案

-

解决方案

面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

-

青藤智库

-

青藤智库

网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

-

-

资源中心

-

了解青藤

-

了解青藤

青藤深耕云安全领域,以“让安全之光照亮数字世界的每一个角落”为使命,坚持“技术创新,科技报国”,为数字中国、网络强国事业发展做贡献。

-

青藤云安全:一文让你读懂2018年热点网络安全事件

2019-04-02

2018年网络安全形势出现新变化。一方面,网络安全态势变得越来越复杂,数据泄露、DDoS攻击、勒索病毒等事件愈演愈烈;另一方面,伴随着数字加密货币的兴起,有关虚拟货币的安全事件频频发生,无论是黑客攻击,还是加密货币挖矿恶意软件,都让“币圈安全”成为安全界关注的新话题。

勒索病毒详解

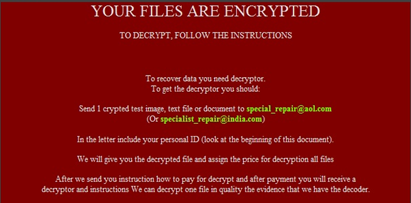

勒索病毒是一种通过技术手段将受害机器内的重要数据文件进行加密,最终迫使受害者向黑客缴纳文件解密赎金。黑客收到赎金后,可能会协助受害者恢复被加密数据。

热点事件

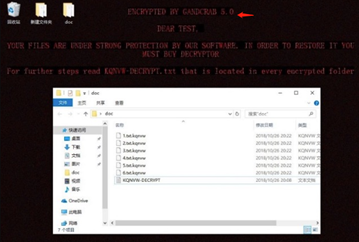

2018年01月,GandCrab勒索病毒第一次面世,作为2018年的“新秀”,短短的几个月就经历三大版本的迭代。此勒索病毒采用非对称RSA和对称AES加密方式进行加密。GandCrab勒索病毒的技术不断在更新,在V3版本中比前两次版本更加隐蔽,更难破解,但是依靠的主要途径还是邮件。

GandCrab 5.0勒索病毒

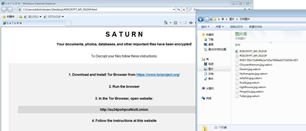

2018年2月20日,Shifr勒索病毒继续变种Cypher,该勒索病毒加密文件后,会将文件后缀修改为“.cypher”。根据提示,向用户勒索一个比特币。

Shifr勒索病毒

2018年3月,国家互联网应急中心通过自主监测和样本交换形式共发现23个锁屏勒索类恶意程序变种。该类病毒通过对用户手机锁屏来勒索用户付费解锁,对用户财产和手机安全均造成严重威胁。

2018年7月,中国再次发生多起勒索病毒攻击事件。此次出现的勒索病毒正是Glob-elmposter家族的变种,该勒索病毒将加密后的文件重命名为.GOTHAM、.Techno、.TECHNO、.FREEMAN、.DOC、.CHAK、.TRUE等扩展名,并通过邮件来告知受害者付款方式,使其获利更加容易方便。

Globelmposter病毒

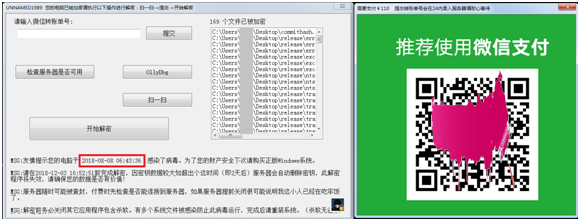

2018年12月1日,一个以微信支付为支付手段的勒索病毒在国内爆发。几日内,该勒索病毒至少感染了10万台电脑,该病毒感染之后并不收取比特币,而是要求受害者扫描微信二维码支付110元赎金,获得解密钥匙。

微信支付勒索病毒

危害

1.对系统内文件进行加密,导致无法正常读取。

2.扫描局域网其它系统进行横向感染,扩大感染主机数量。

3.被加密的主机需要支付赎金,造成个人或企业财产损失。

防范处理

1.建立良好的安全习惯,不打开可疑网站或者邮件。

2 .不随意接收聊天工具传送的文件以及发送过来的网站链接。

3.及时给系统打安全补丁,很多病毒是通过系统漏洞传播的。

4. 安装专业的防毒软件,并开启实时更新和实时监控功能。

5.不要从不可靠的渠道下载软件,因为这些软件很可能是带有病毒的。

6.为本机管理员账号设置较为复杂的密码,防止弱密码被猜解而进行传播。

7.经常备份电脑的重要资料和文档,定期检查内部备份机制是否正常运行。

挖矿木马迷踪

虽然2018年虚拟货币大跌,但这并不妨碍恶意挖矿行为愈演愈烈。一个矿机,搭配一个payload就可以自动获取收益。挖矿木马现已经成为了主机安全的最大威胁。

一年来,根据蜜罐以及各种渠道获取的恶意样本统计,挖矿木马占比70%以上,每天都有大量的挖矿脚本在公网上不间断扫描。

币种方面,由于门罗币的绝对隐私性和更加简单的挖矿算法,使得门罗币成为恶意挖矿的主要币种,少量使用双币或多币同时挖矿。另外恶意挖矿的主要目标为服务器,因此都会携带CPU矿机,也有部分携带了GPU矿机。使用最多的矿机为门罗币开源项目xmrig,支持多种操作系统和门罗币算法,也支持NVIDIA和AMD的GPU挖矿,其他矿机多由此项目修改而来,除此之外还有CNrig矿机等。矿机一般情况下不会去符号处理,可以用strings搜索帮助菜单简单判断是否为矿机。

简单矿机判断

常见入侵途径

目前挖矿使用最多的入侵方式为SSH弱口令、Redis未授权访问,很多挖矿带有自传播,附带的payload也是这两种。其他常见的入侵方式如下。

(1)未授权访问或者弱口令,包括但不限于: Docker API未授权访问,Hadoop Yarn 未授权访问、NFS未授权访问、Rsync弱口令、PostgreSQL弱口令、Tomcat弱口令、Telnet弱口令、Windows远程桌面弱口令。

(2)新爆发的高危漏洞是黑产或挖矿家族非常关注的信息。每次爆出新的高危漏洞,尤其命令执行类漏洞,那些长期致力于挖矿获利的黑客或挖矿家族都会及时更新挖矿payload。因此,所以在新漏洞爆发后,黑客会紧跟一波大规模的全网扫描利用和挖矿。

例如2018年爆发的WebLogic反序列化漏洞,Struts命令执行漏洞,甚至12月爆出的ThinkPHP5远程命令执行漏洞已经被buleherowak挖矿家族作为攻击荷载,进行挖矿。

矿工竞争

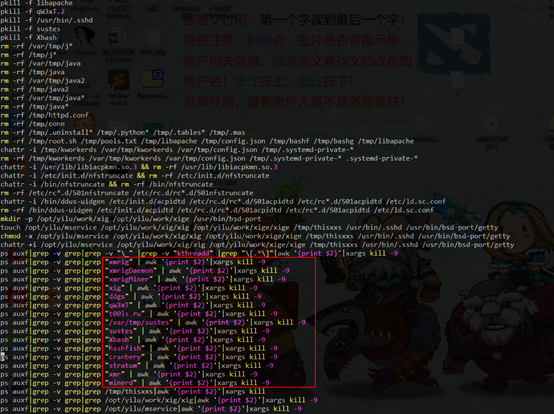

2018年恶意挖矿越来越频繁,导致矿工之间激烈的竞争。特别是在下半年,越来越多的人看到了恶意挖矿的低门槛,低成本的特性。一大批挖矿者没有更高的技术实力,使用相同的手法和矿机,攻击同类型的主机,比如存在SSH弱口令的主机。在这种情况下,如果有另外的矿机已经在运行,在CPU竞争的情况下,获得的收益就会很低。

因此大部分作者都在下半年更新程序来删除其它矿机驻留程序和进程的脚本,恶意挖矿竞争日趋白热化。如图,oanacroner挖矿脚本杀掉了大部分的其它常见矿机进程,包括ddgs家族,XMRDeamon,cranbery等等。

oanacroner挖矿脚本

自动化入侵魅影

根据蜜罐一年来记录的数据,这一年中所有的攻击中,自动化攻击占比非常高。在黑产的推动下,自动化攻击获取服务器权限,执行挖矿或DDoS行为获取收益,已经成为了目前互联网服务器面临的最大威胁。

自动化攻击方式分类

1.自动化暴力破解

根据青藤云安全一年来的应急响应统计,因弱口令而被入侵的服务器占比高达80%,充分说明了弱口令问题的严重性。换而言之,自动化入侵中必然会带有暴力破解的payload,这是最主要的攻击手段。

根据Shodan的数据,全网共有21,677,337个SSH端口暴露在外,美国暴露的最多,中国有1,550,953个。

SSH端口暴露分布

大量开放的SSH端口将Linux系统暴露在互联网上,成为自动化暴力破解入侵的首要目标。除此之外,对外暴露的MySQL、RDP、FTP等服务都是自动化扫描以及暴力破解攻击的目标。

2.自动化高危漏洞利用

新爆发的高危漏洞往往是自动化攻击的第二选择,尤其是利用难度低,成功率高的远程命令执行漏洞,例如Redis未授权访问,WebLogic反序列化,Struts2系列远程命令执行等等。2018年攻击者尤其喜欢使用Redis未授权访问漏洞,可以直接将恶意代码写入服务器的crontab定时任务中,自动下载恶意脚本并执行,利用难度低,成功率高。

根据Shodan的数据,全网共有502,119个对外开放的Redis服务。

Redis端口暴露分布

分析蜜罐获得的样本以及攻击痕迹,发现目前使用Redis未授权访问与使用暴力破解作为payload的攻击脚本数量接近持平,大部分攻击脚本都会附带这两个攻击模块作为payload进行自动化攻击。

3.自动化内网横向渗透

一般攻击者通过暴力破解或者高危漏洞获取一台主机权限后,下一步便是内网渗透。现在攻击,已经将此过程已经写入到自动化脚本中。攻击者将扫描器或者自己编写的自动化内网渗透工具集成到攻击链中。使用如上两种方式获取权限后,通过自动进行内网渗透来扩大战果。一般内网攻击的payload与外网攻击类似,也是以暴力破解和高危漏洞为主。

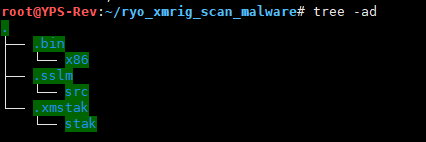

4.多合一攻击脚本

2018年流行的自动化攻击,大部分是全部自动化,其中包含暴力破解、内网扫描、货币挖矿、DDoS攻击、留系统后门等。这类攻击的文件形态有两类,一类是将这些功能集成到一个二进制文件中,用bash脚本下载并执行,这种需要高超的编程技巧,典型的例子如盖茨木马和2018年ddgs最新变种ddgs3014。另一类是每部分对应一个模块,从互联网上获取代码,用bash脚本组合连接,形成自动化攻击链。蜜罐中捕获的一个样本便是使用这种方式。目录结构如下:

ryo目录结构

执行流程如下:

ryo自动攻击流程

这类全自动化攻击脚本一旦进入内网,会不断感染,互相扫描,很难遏制,也不好清除,危害极大。

如何发现被自动化攻击入侵?

无论是什么攻击行为,必然有一定的目的。随着近年来虚拟货币的流行,大部分攻击者获得权限后选择利用服务器挖矿,获得最直接的收益。这类攻击最明显的特征是服务器CPU使用率异常占满,并且居高不下:

挖矿进程

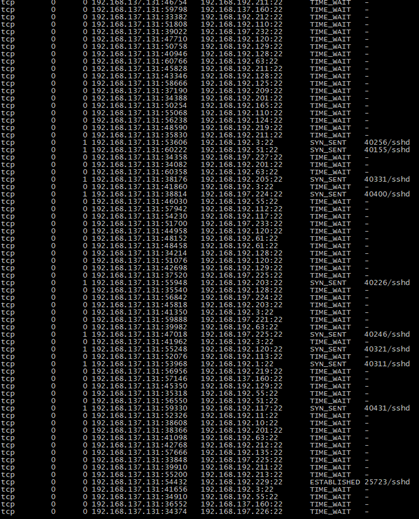

另一类攻击的目的是DDoS,控制服务器作为肉鸡。对这类攻击,最有效的方法是监测网络连接。无论是挖矿行为,留后门或者DDoS,都会先外连到攻击者的控制端(简称C2),这些流量都有一些比较明显的特征,比如服务器主动访问某个域名的8000端口,比较容易发现。

另外,对于带有自动扫描并传播功能的自动化攻击,攻击成功后会严重拖慢内网的速度,甚至不能上网,这也是很明显的特征。同时也可以选择在内网的核心区域布置蜜罐,监控内网的扫描行为来发现异常。

扫描&暴破的网络连接请求

如何防御自动化攻击

自动化攻击的特点是payload使用的都是非常“有效的”漏洞或者方法,只要防护好这些方向,就可以防御大部分的自动化攻击。

1.针对暴力破解,必须将服务器各种口令设置为强口令,特别是SSH服务和RDP服务。针对Redis未授权访问,为Redis设置强密码,如果不影响业务,可以设置为只有本机访问并打开保护模式。

2.将不需要对外开放的端口设置为仅内网或本机访问,从根本上阻断外网扫描。加固内外网的边界,缩减攻击面。

3.内网采用隔离机制,将核心业务区域与其他不同区域实施网络隔离,减小自动传播恶意脚本的影响范围,避免出现被入侵后网络和业务瘫痪的情况。