-

安全产品

-

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

为您推荐免费试用专区 多款云安全产品 免费试用

-

-

安全服务

-

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

安全托管类服务

-

安全运营保障类服务

-

安全咨询类服务

-

-

解决方案

-

解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

-

青藤智库

-

青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

-

-

资源中心

-

合作伙伴

-

了解青藤

-

了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。

了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。

-

容器安全 | 业务迁移到容器云上的6个注意事项

发布日期:2021-10-12

容器化技术的广泛采用让技术和安全人员产生了一些担忧:该怎样保护容器安全呢?容器数量多,生命周期非常短,东西向流量远远多于南北向流量,在CI/CD管道中快速产生、快速消亡。容器催生了额外的工具生态系统,也增加了攻击面。

在将业务迁移到容器云环境时,应该注意哪些事项呢?下文我们总结了6个注意事项,帮助您安全使用容器。

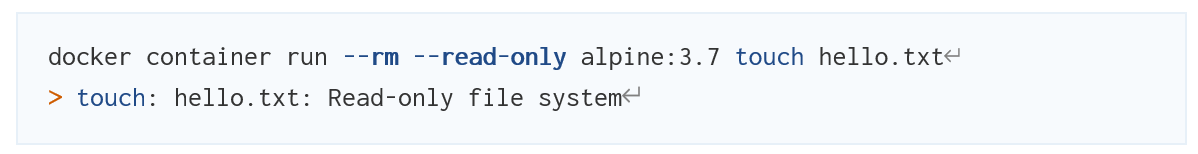

1、将文件系统设置为只读

容器是不可变的,一旦运行,容器就不再需要对根文件系统进行更改。不可变的根文件系统有助于实施不可变的基础架构策略,防止恶意二进制文件写入主机系统。即使容器退出,容器也应该只在可以持久化的挂载卷上写入。对于那些不需要写入的容器文件,要注意将文件系统设置为只读。

这样做的原因:在规定了不可以对容器文件系统写入后,如果有某些进程尝试更改容器文件系统,那么就可以认定这些进程是恶意进程(例如,有人试图进行权限提升或删除payload)。为了防止这种风险,要将文件系统设置为只读。

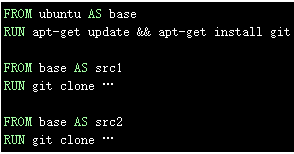

2、进行多阶段构建

在Docker进入多阶段构建之前,开发人员通常会有一个开发用的Dockerfile(里面有构建应用所需的所有软件包),还会有一个生产用的Dockerfile,里面只包含了应用和必要的服务。Dockerfile中的每条指令都会为镜像添加一层,在继续下一层之前要清除所有不必要的进程。通过多阶段构建,可以在Dockerfile中命名一个以From命令开头的指令,并在AS stagename命令中使用--from=stagename 的选项从该阶段COPY文件。每条新的From指令以alpine:latest镜像为基础,是新的构建阶段的开始。

这样做的原因:利用多阶段 Dockerfile 意味着开发人员可以运行与 CI/CD 服务器完全相同的命令,并且因为它在容器中运行,所以每次都应该返回相同的结果,这极大地提高了应用程序之间的一致性。通过仅将所需的文件和库复制到最终版本的镜像中,确保部署的容器中没有额外的二进制文件,从而减少攻击面。例如,若构建一个静态的Golang二进制文件,它需要多个编译时的依赖项,但在最终构建的镜像中不应该包含这些依赖项,多阶段构建可以允许创建一个只有最终可执行文件的镜像。

3、利用Cap Drop功能

在Linux内核中,特定的权限单元被称为Linux Capabilities,目前Linux具有38种不同的Capabilities。Docker有一项Cap Drop功能,可以让开发人员删除特定的Linux Capabilities,从而降低容器的权限。虽然Docker已经默认限制了某些Capabilities,但开发人员仍然可以删除一些不必要的Capabilities来进一步降低风险。

这样做的原因:遵循最小特权的原则,只授权所需的Capabilities。例如,通过Cap_net_raw可以绑定到任何地址,进行透明代理,这种行为给攻击者提供了向网络注入有病毒信息的通道,具有一定的安全风险。因此,可考虑删除该Capability。

4、利用Cap Add功能

通过CAP ADD可以给容器赋予更细粒度的特殊权限。一个典型的Docker容器通常会具有以下Capabilities:Chown、Dac_override、Fsetid、Fowner、Mknod、Net_raw、Setuid、Setgid、Setpcap、Setfcap、Net_bind_service、Sys_chroot、Kill以及Audit_Write。若为应用程序增加一些额外的Capabilities,并以特权模式运行容器,虽然这样操作起来非常方便,但这种做法会带来各种潜在的安全风险,而只赋予应用程序运行时所需的Capabilities,则危险系数会降低。

这样做的原因:Docker提供了权限白名单的机制,使用Cap Add可以添加必要的权限,这个功能可以避免设置--privileged标志,利用参数来解决权限问题。例如,运行官方的elasticsearch镜像需要执行mlockall命令,但默认情况下,Docker在运行时是没有这个权限的。通过Cap Add与Ipc_lock后,容器就可以使用mlockall命令了,但这也不会授予容器其他能力。

5、使用密钥管理工具

密钥的安全管理也是确保容器安全的一个重要方面。就Docker Swarm服务而言,密钥是一组敏感的数据,例如,密码、SSH密钥、SSL证书或其他不应通过网络传输或未加密就存储在Dockerfile、应用程序中的数据。Docker内置了集中管理这些密钥数据的能力,包括在动态传输期间以及静态存储时都会被加密。可以根据具体的服务,设置对密钥数据的访问权限。可以使用kubernetes或Docker Swarm、第三方工具等内置的密钥管理功能。

这样做的原因:使用密钥管理工具来存储和管理密钥,可以确保密钥不是明文可见的,但如果将密钥存储在环境变量中,攻击者就会很容易地找到密钥。密钥管理工具可以在容器运行时将密钥注入容器中,既可以实现敏感数据的保密性和完整性,也可以作为一个抽象层,将容器和凭据区分开。

6、实施PID限制

容器的一个重要优势是执行严格的进程标识符(PID)控制。内核中的每个进程都有一个唯一的PID,容器利用Linux的PID命名空间为每个容器提供一个单独的PID层次结构视图,通过PID限制可以有效地限制每个容器中运行的进程数。

这样做的原因:限制容器中的进程数量可以防止衍生过多的新进程,也可以防止潜在的恶意横向移动。实施PID限制还可以防止出现fork炸弹(进程不断自我复制)和异常进程。大多数情况下,如果服务始终运行特定数量的进程,那么将PID限制设置为一个确切的数量可以减轻许多恶意行为,包括反向Shell和远程代码注入。

总结

在将业务应用迁移到容器环境中时,做好以上6个注意事项,可帮助安全人员大大减少攻击面,保护容器安全。安全性是一个持续的过程,青藤蜂巢能够在构建、分发和运行的全生命周期内,有效保护容器和云原生应用的安全,加快应用的部署速度,加强 DevOps 和 IT 安全之间的协作。青藤蜂巢可实现对容器活动的全面可见性,让组织机构能够实时检测和预防可疑活动和攻击。此外,通过集成容器及容器编排工具,青藤蜂巢实现了安全的透明化与自动化,助力企业实现策略控制,满足合规要求。