-

安全产品

-

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

为您推荐免费试用专区 多款云安全产品 免费试用

-

-

安全服务

-

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

安全托管类服务

-

安全运营保障类服务

-

安全咨询类服务

-

-

解决方案

-

解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

-

青藤智库

-

青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

-

-

资源中心

-

合作伙伴

-

了解青藤

-

了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。

了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。

-

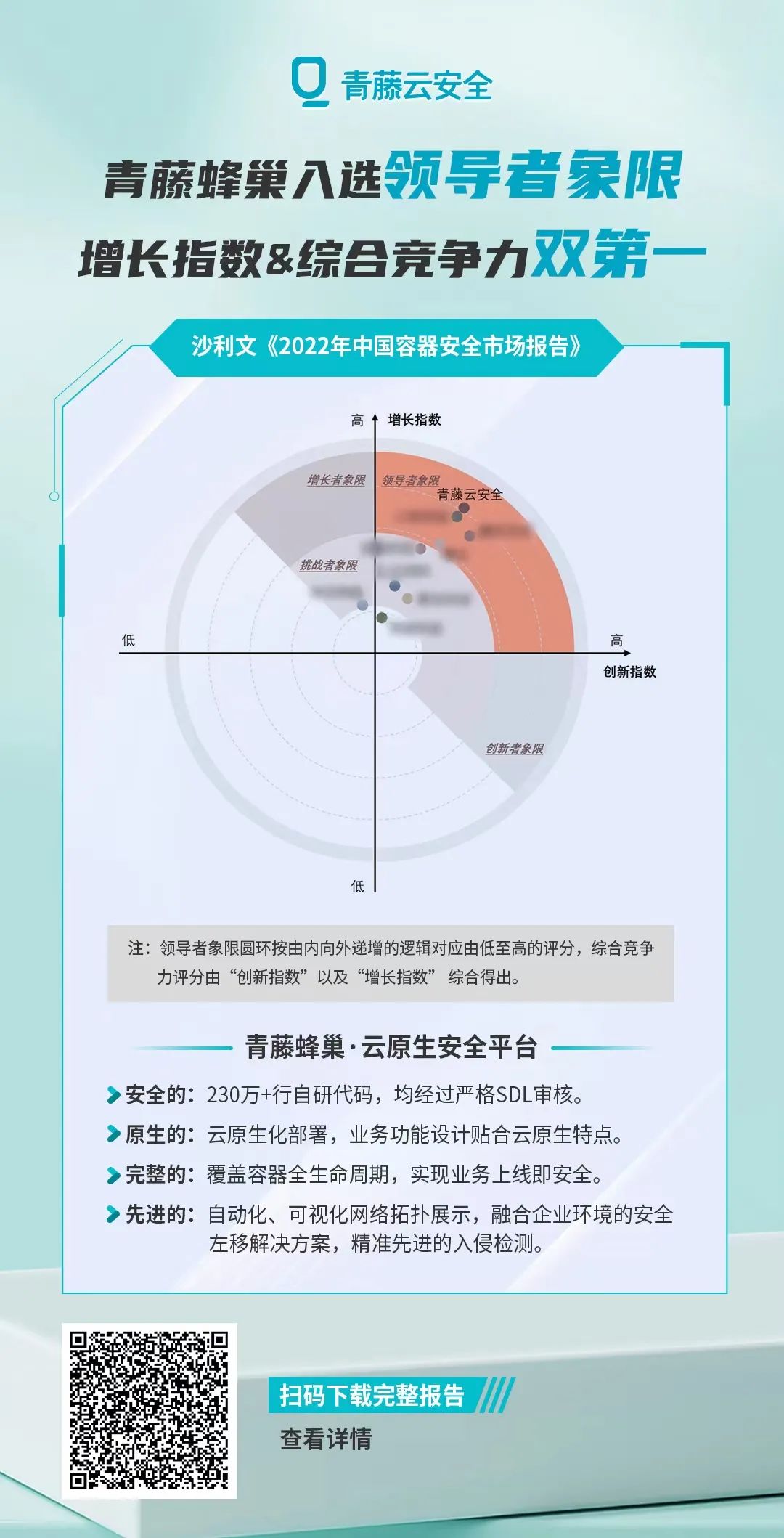

青藤蜂巢入围《2022年中国容器安全市场报告》领导者象限,增长指数&综合竞争力第一!

发布日期:2022-11-03

近日,头豹研究院联合沙利文(Frost & Sullivan)发布了《2022年中国容器安全市场报告》,报告从“增长指数”和“创新指数”两个维度对多家容器安全厂商进行了评估。根据评估结果,报告将厂商按照综合实力从低到高分为挑战者、增长者或创新者、领导者四个象限。青藤蜂巢·云原生安全平台,凭借在容器安全领域的产品创新与技术能力,入围领导者象限,增长指数及综合能力排名第一。扫描图中二维码或后台回复“2022年中国容器安全市场报告”,查看完整报告。

多项指标排名第一,青藤蜂巢助力用户实现容器全生命周期安全

《2022年中国容器安全市场报告》显示,青藤蜂巢综合竞争力排名第一。从增长指数来看,青藤蜂巢在容器集群编排管理安全、容器环境安全构建方面、镜像安全验证和补丁管理能力、容器漏洞管理和漏洞分析能力等方面得分最高;从创新指数来看,青藤蜂巢在容器运行时监控和安全检测、容器运行时隔离能力、以及市场影响力方面得分最高,成为本次报告中的领跑者!

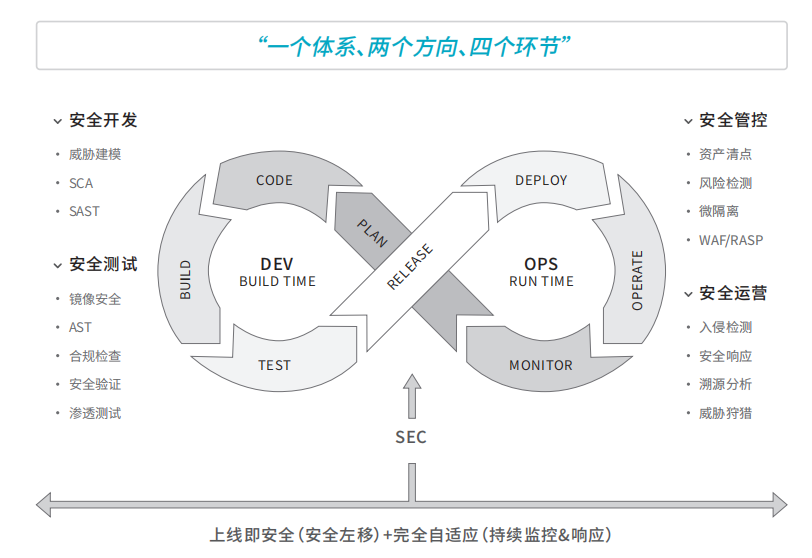

青藤蜂巢是青藤自主研发的云原生安全平台,能够很好地集成到云原生复杂多变的环境中,如Kubernetes、PaaS云平台、OpenShift、Jenkins、Harbor、JFrog等。通过提供覆盖全生命周期的一站式容器安全解决方案,青藤蜂巢可实现容器安全预测、防御、检测和响应的安全闭环。青藤蜂巢在实战化思想下形成了“一二四”云原生安全框架,遵循1个体系(DevOps),聚焦2个方向(DEV-Build time、OPS-Run time),立足4个环节(安全开发、安全测试、安全管理、安全运营),覆盖容器安全整个生命周期。

图1:青藤蜂巢“一二四”云原生安全框架

在开发(Dev)阶段,遵循“安全左移”原则,做到上线即安全

通过早期定位和解决安全问题,减少攻击面和潜在的运行问题,做到“上线即安全”,而不是把安全问题都留到线上环境中去进行解决。在该阶段,青藤蜂巢主要是进行镜像层安全检查、应用层风险检查、以及确保基础设施层安全。

在运行(Ops)阶段,遵循“持续监控&响应”原则,做到自适应安全

在整体安全落地时,青藤蜂巢会进行云原生安全的全生命周期管理,包括工作负载清点与可视化、微隔离、入侵检测、安全响应、溯源分析等。

青藤蜂巢企业避开安全“拦路虎”,实现降本增效

1. 行业发展背景

各行各业在数字化转型过程中,纷纷开启了上云步伐,云原生凭借其技术优势和不断拓展的应用场景,逐渐普及到企业的敏捷开发和业务创新中。可以说“云原生正在吞噬一切”。然而,企业在享受云原生所带来的优势的同时,也面临着更多的网络安全风险,其中不乏一些新型的APT网络攻击,因此企业面临的网络安全形势更为严峻。

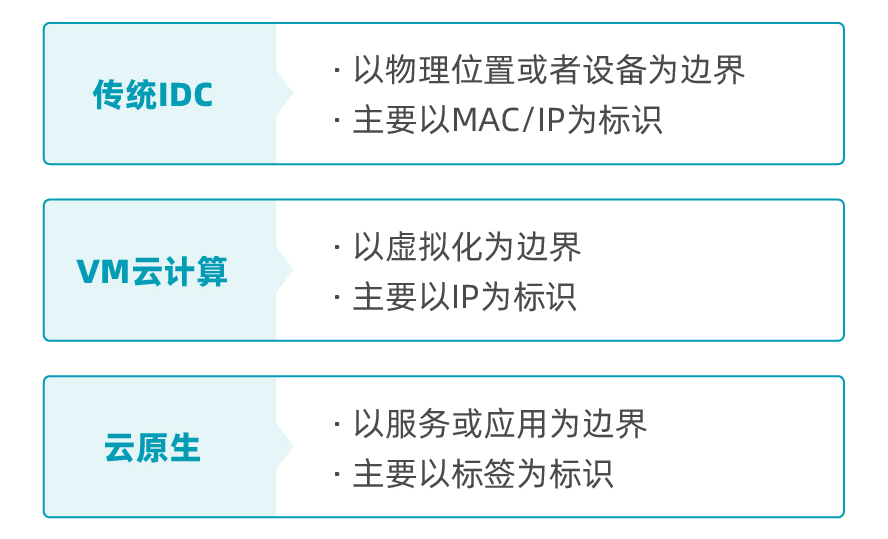

(1)防护边界和资产识别的变化,使得安全更复杂

与传统架构相比,云原生环境中网络边界变得更加模糊。如下图所示,在企业传统的数据中心环境中,系统的边界非常清晰,以网络设备上的边界为主。外部边界由防火墙、路由器等实现。而内部边界则通过虚拟局域网等措施来保证。但是在云原生环境下,资产视角变成了业务视角和应用视角,主要是通过名称空间来分隔,而识别资产的方法主要是标签,所以整个边界变得模糊,让安全控制和管理更加复杂。

图2:不同数据中心环境防护边界的变化

(2)高度流程化、自动化,安全和效率需平衡

DevOps保证了云原生应用的发布效率,但安全建设往往与效率相冲突。在非全自动化流程中,传统安全措施对效率的影响可能并不明显。但是在云原生环境中,DevOps是云原生应用的生命周期管理过程,安全控制需要无缝嵌入到这个过程中,也就是目前比较流行的DevSecOps。DevSecOps作为一个大系统,除了代码安全测试,还应该包括产品库安全管理、运营安全策略等。因此,在DevOps流程中嵌入云原生安全产品或工具成为必须,与此同时也带来了安全和效率相互平衡的问题。

(3)全新的攻击手段,安全攻防不对等

目前针对云原生的攻击种类越来越多。无论是两年前爆发的特斯拉集群入侵,还是容器官方镜像仓库中毒,抑或是近几年的攻防演练都是通过攻击容器得分,这种趋势已经被证实。2022年,针对云原生系统的攻击开始增多。目前,企业的容器安全建设正在稳步推进,但针对容器安全领域的攻防不对等比其他架构严重得多。

2. 整体解决方案

接下来我们以该公司容器安全建设为例,看看企业云原生应用领域安全场景方案。

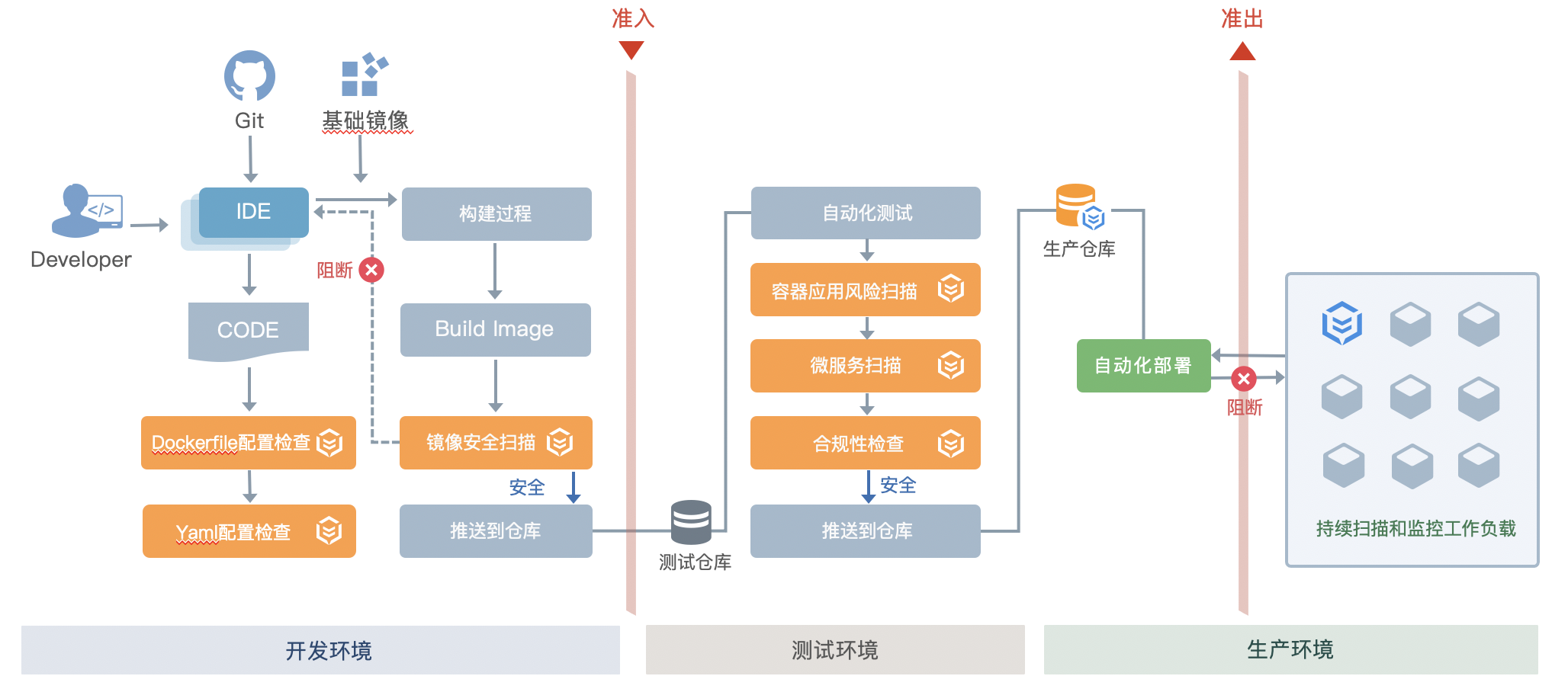

该公司以青藤蜂巢·云原生安全平台作为整体技术解决方案,从云原生环境的工作负载可观测、开发环节的安全左移、运行时持续监控和响应等全生命周期安全流程出发,全面保护企业业务安全稳定运行。整体安全方案如下所示:

图3:云原生应用领域网络安全创新场景方案

(1)资产可视化,做好风险防范和威胁定位

该方案可以保护所有涉及容器安全的对象,包括容器资产、进程端口资产、Kubernetes资产、应用资产等。在每个资产对象的保护方案中,考虑资产清点、加固、检测、响应、预测的安全框架,形成安全运行的闭环。

在日常的安全运营中,通过清楚的梳理业务中有多少个集群,集群中有多少命名空间和控制器,运行了多少容器,是由什么镜像运行起来的,容器具体跑了哪些进程,监听了哪些端口。在遇到入侵事件的时候,就能够很清晰的知道失陷位置,以及可能覆盖的影响范围。

(2)流程敏捷化,平衡安全建设和业务效率

基于安全向左移动的思想,该方案实现了DevSecOps。也就是说,在软件研发阶段,会同步介入敏捷化安全检查。通过支持软件全生命周期多个卡点,可以尽早暴露风险。安全卡点包括文件扫描、镜像安全扫描、镜像构建入库、镜像操作拦截等。通过安全向左移动,实现镜像问题检查,这样可以尽早发现问题,有助于降低运维成本。

图4:青藤蜂巢安全左移解决方案

(3)监测智能化,及时发现和解决安全威胁

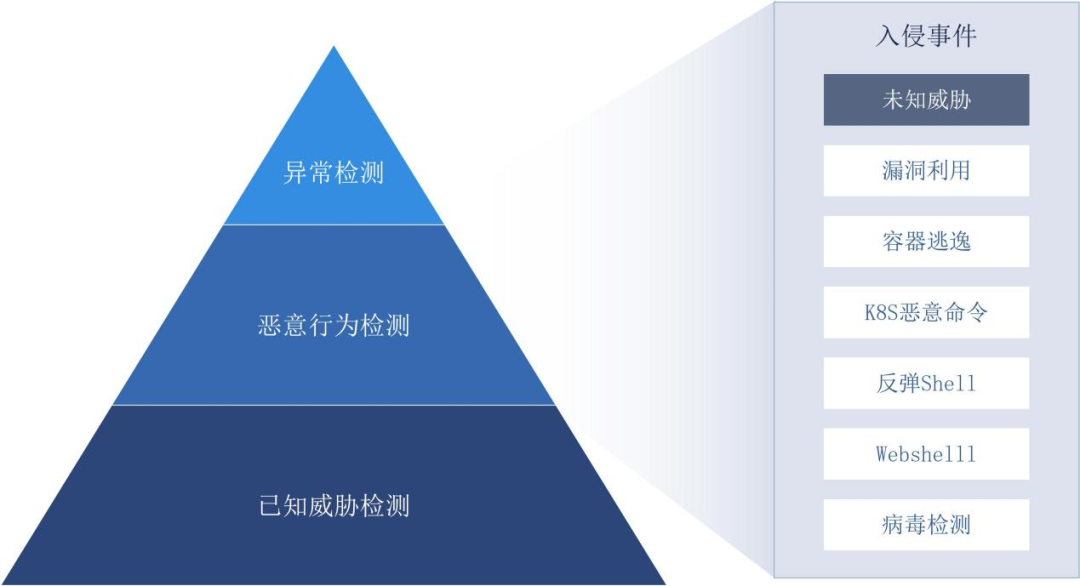

该方案的独特之处是将视角从了解黑客的攻击方式,转化成对内在指标的持续监控和分析,不但能够对已知特征威胁进行检测,也能对恶意行为进行检测,还能进行异常检测。通过结合系统规则、白名单、基准和行为建模,可以自适应识别运行时容器环境中的威胁。同时,通过收集容器行为数据(进程启动日志、API调用行为日志等),结合ATT&CK模型、大数据工具进行威胁分析,确定攻击影响范围和⼊侵路径,快速响应处置威胁。

图5:实时检测容器中的已知威胁、恶意行为、异常事件

• 基于已知特征的威胁检测

可对容器内的文件、代码、脚本等进行已知特征的检测,可实时发现容器中的病毒、挖矿、webshell等已知威胁。

• 基于恶意行为的检测

基于对恶意行为模式的定义,对容器及编排工具内的黑客攻击行为进行实时检测,检测容器内无文件攻击、容器逃逸行为、K8S API恶意行为等。

• 基于异常行为的检测

针对重要的容器靶机、集群系统进行提前学习,形成稳定的模型,一旦发现异常进程启动、异常端口监听、异常网络连接和异常文件操作就立即报警。