-

安全产品

-

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

为您推荐免费试用专区 多款云安全产品 免费试用

-

-

安全服务

-

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

安全托管类服务

-

安全运营保障类服务

-

安全咨询类服务

-

-

解决方案

-

解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

-

青藤智库

-

青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

-

-

资源中心

-

合作伙伴

-

了解青藤

-

了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。

了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。

-

一位防守老兵的自白:当AI接手了那些让我失眠的夜晚

发布日期:2025-06-05

凌晨12点的机房,监控大屏的蓝光映在驻场工程师疲惫的脸上。这已经是我第七次带队参加国家级攻防演习(HW),也是第七次在演习期间把行军床搬进办公室。

每年这个时候,我们都要临时组建30人的驻场团队。即便如此,面对海啸般的告警,大家依然像在暴风雨中舀水的渔夫,分不清哪些是真正的攻击,哪些只是浪花。去年就有个外包小哥误把一个正常业务操作当成了红队攻击,封禁之后,差点让业务停摆。

更头疼的是,每次演习结束后,这支花费百万打造的"精锐部队"就会解散,这种“运动式”的投入难以形成持续、稳定、高效的防御机制,那些用血汗钱和无数不眠夜积累的防守经验,最终只化作几十页事后报告,锁进档案柜。

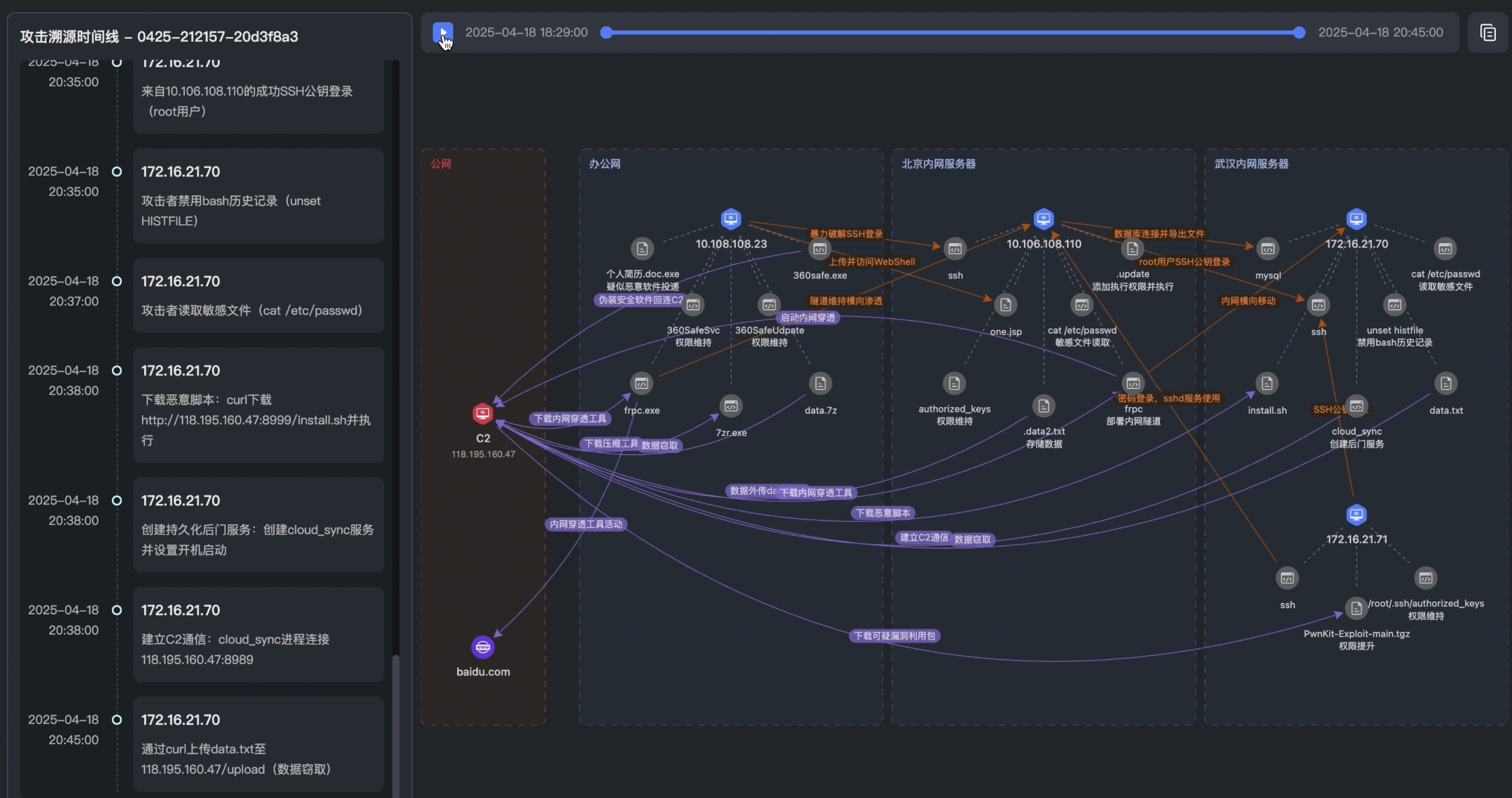

最近,我们接触了青藤,了解他们正在研发的AI安全系统,抱着验证新技术可行性的态度,我们邀请他们来做了一次深度交流和攻防演练测试。测试结果确实超出了我们的预期。这套AI系统,展现出了强大的关联分析能力,能够将单点告警快速关联扩展,呈现出一张相对完整的攻击“全景图”。

我们在这次演练中,红队精心设计了多套方案:

(1)利用邮件客户端0day,发送恶意邮件渗透员工终端,窃取敏感邮件、采购信息、工程进度。

(2)利用二级单位OA系统未授权上传0day,直接获取服务器权限,窃取人员资料、敏感文件,建立内网立足点。

(3) 迂回攻击核心供应链企业,在开发环境植入后门,进而染指集团重要系统。

(4)利用社工、撞库获取VPN权限,直接针对重点研究所进行社工攻击,渗透核心系统。

这些攻击路径环环相扣,互为掩护,意图在防守方混乱的告警噪音中隐蔽推进。在传统防守视野下,这些可能只是零散的告警点:一封可疑邮件、一个异常的OA登录、一个供应链系统的可疑进程……防守团队如同在迷雾中抓取碎片,难以拼凑出完整的攻击意图和路径。

这套AI系统的价值在演练中得到了充分体现:当防守体系捕捉到任何一个攻击链路上的节点告警(例如, OA服务器上的异常文件上传行为,或者终端上触发的恶意邮件执行告警),该系统能在较短时间内,自动化完成传统团队需要数日才能完成的复杂溯源工作。

(1)还原完整路径: AI不仅定位到初始入侵点(如OA漏洞利用),更能有效追踪攻击者后续的每一步动作:

・红队如何从OA服务器进行内网横向移动。

・红队如何尝试连接或利用VPN、供应链系统或其他二级单位作为跳板。

・红队如何收集凭据、探测内网结构、尝试访问ERP、物资物流系统等高价值目标。

・红队如何试图向运维管理区渗透,瞄准向日葵等远程控制工具或安全设备。

・红队如何尝试突破网络隔离区,觊觎物理隔离的核心生产系统。

(2)揭露攻击意图:通过还原完整的攻击链路和触达的系统(如产品数据管理、保密管控系统等),帮助我们更清晰地判断攻击者的终极目标。

(3)关联历史隐患:在分析当前攻击链路时,它能够从历史数据中识别出一些之前未被发现的、可能相关的后门或潜伏痕迹。这为我们清理历史隐患提供了新的线索。

客观地说,在这次演练中,该系统在调查效率、攻击行为还原的完整性上,表现优于我们经验丰富的人类专家团队。它显著提升了我们从海量噪音中识别微弱异常信号、发现深层风险的能力。生成一份同等深度的溯源报告,传统方式需要协调多家厂商,耗时数日才能完成。

原来需要数双眼睛盯着的监控大屏,现在只需要1名值班员处理系统筛选后的高置信度告警。曾经需要安全专家通宵排查的横向移动,系统能在几十分钟内输出完整的攻击链路分析报告,更高效地完成处置决策。攻击者精心伪造的恶意文件,能逃过传统检测,但在AI驱动的分析引擎面前,其伪装更容易被识破。

原来需要数双眼睛盯着的监控大屏,现在只需要1名值班员处理系统筛选后的高置信度告警。曾经需要安全专家通宵排查的横向移动,系统能在几十分钟内输出完整的攻击链路分析报告,更高效地完成处置决策。攻击者精心伪造的恶意文件,能逃过传统检测,但在AI驱动的分析引擎面前,其伪装更容易被识破。

这次尝试让我深刻意识到:防守方真正的效率提升,可能不在于堆砌多少能熬夜的人力,而在于如何将防御经验有效沉淀并转化为自动化能力。

未来我们依然需要经验丰富的安全专家,但他们的角色应该从疲于奔命的告警响应者,转向更侧重于策略制定、深度分析和处置决策。当AI技术开始接手大量繁琐、耗时的初级分析和溯源工作,团队终于能腾出精力,去关注那些更重要的战略性问题:如何构建更健壮的防御体系,如何优化安全运营流程,如何提升整体的安全水位。

这或许就是我们这代安全负责人需要推动的转变:从依赖“人海战术+临时突击”的被动模式,逐步转向构建“智能分析引擎+自动化响应+专家决策”的常态化主动防御体系。

那些被海量告警淹没、日夜颠倒的日子,希望能逐渐成为过去。