威胁情报的价值在于了解攻击者的行为,并用这些信息来改善决策。总体来说,ATT&CK对于那些希望在防御中提升威胁情报利用率的组织机构而言非常有意义。但是对于不同安全建设程度的企业机构来说,威胁情报的利用可以划分为以下三个级别。

— Level 1:适合刚刚开始使用威胁情报、资源而且数据比较少的组织机构。

— Level 2:适合中等成熟度的安全团队。

— Level 3:适合拥有高级安全团队和资源的企业机构。

网络威胁情报的价值就是可以用来知道攻击者正在做什么,并且可以利用这些情报信息来辅助决策。处于Level 1阶段的组织机构,可能只有几个分析人员,对于他们而言,只需根据ATT&CK框架分析他们重点关注的几个APT组织机构活动即可。

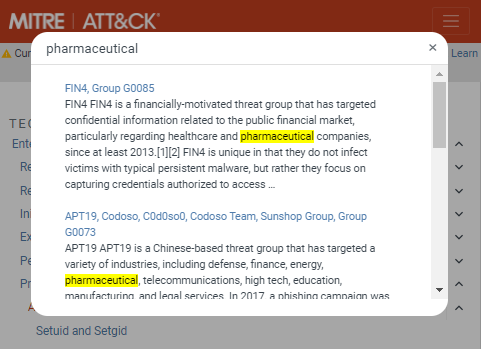

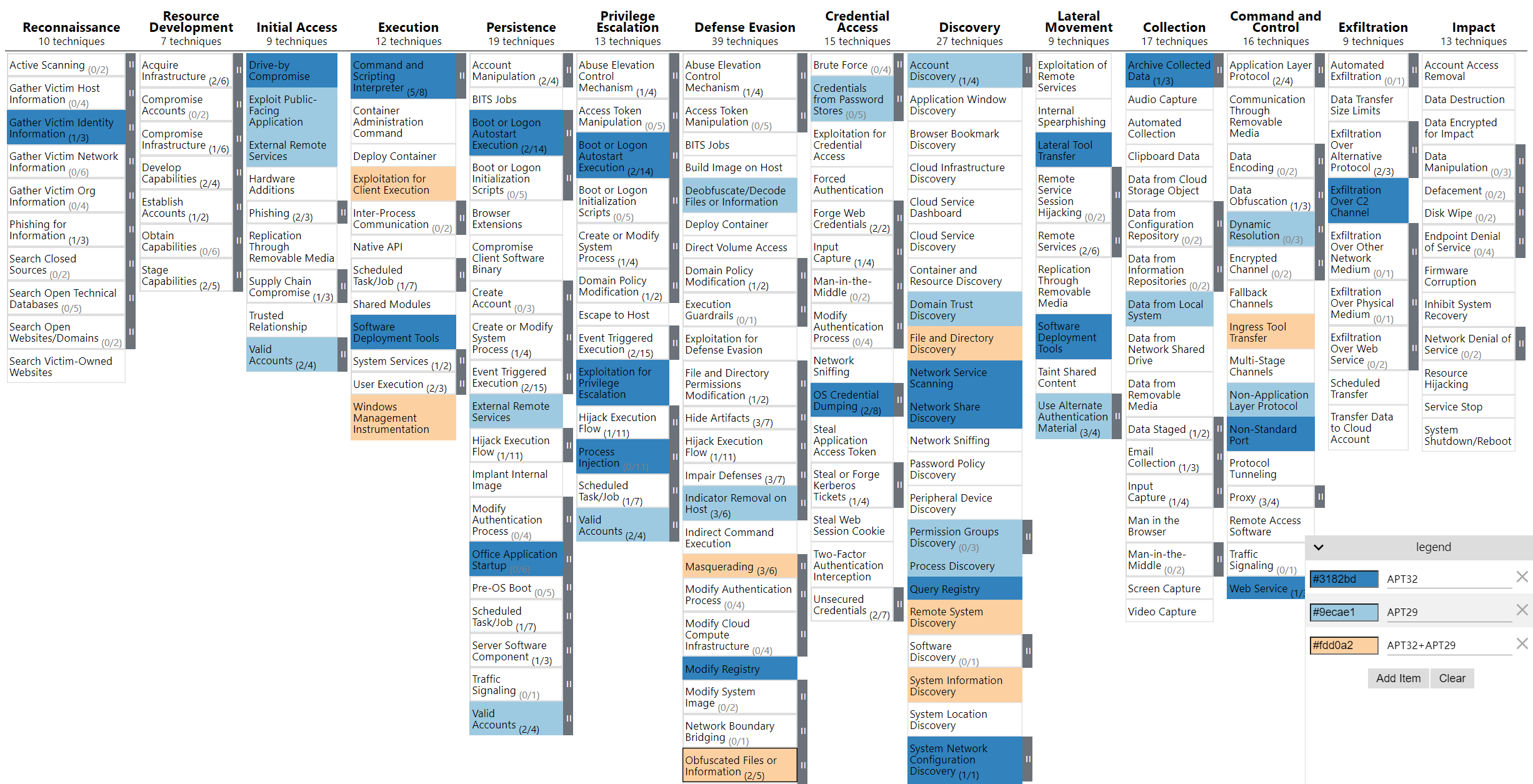

若是一个制药公司,那可在ATT&CK网站的搜索框查找pharmaceutical,首先出现的结果是FIN4,如图1所示。

图1 搜索“pharmaceutical”结果示意

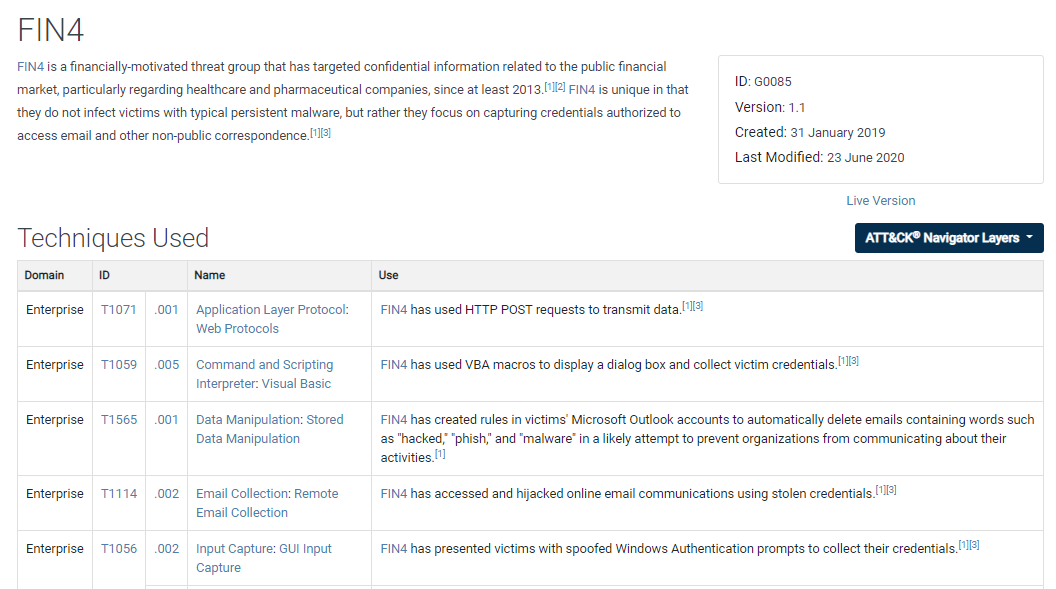

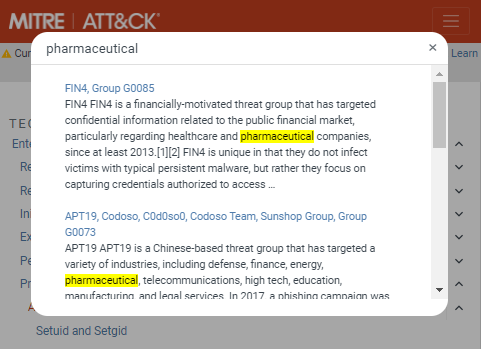

点击第一条信息,进入详情页面后,可以了解到FIN4是一个主要针对医疗保健行业的攻击组织。图2为MITRE ATT&CK网站上的FIN4详情页面,感兴趣的读者可登录网站浏览细节。

图2 FIN4详情页面

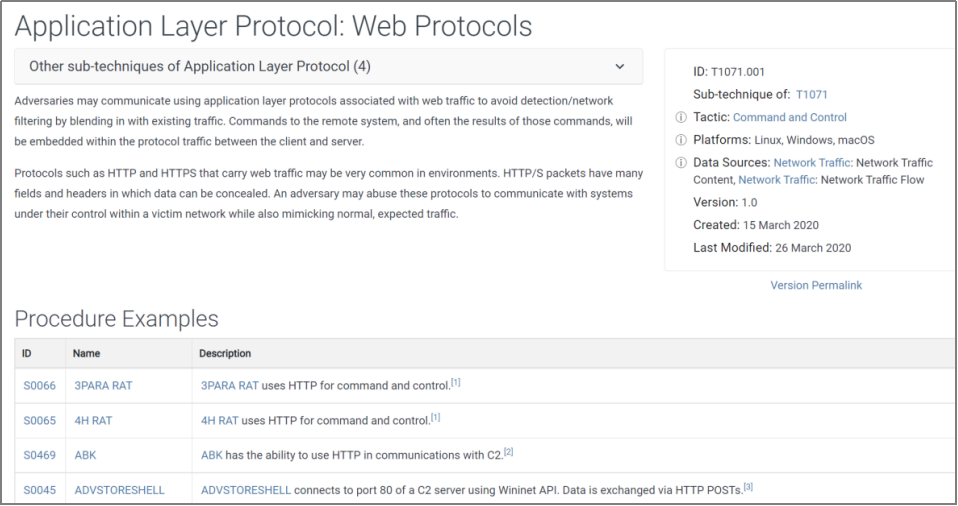

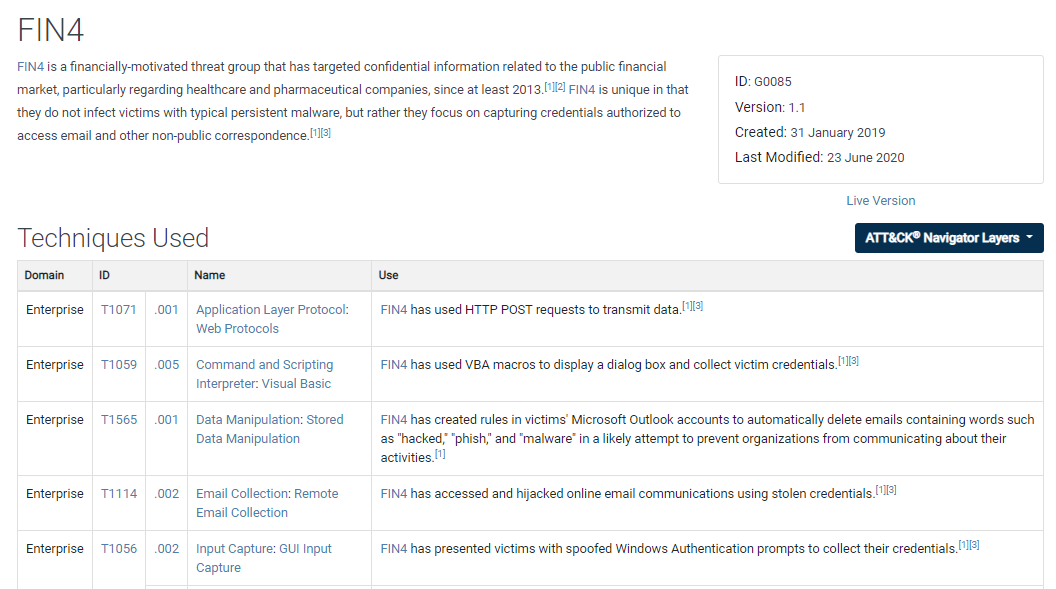

从这个详情页面中,我们还可以看到其用过的所有技术。如图3所示,FIN4利用了T1071.001技术(即“应用层协议:Web协议”)。安全人员现在可以知道FIN4是如何传输数据的,而且通过查看ATT&CK框架中的缓解措施和检测建议,可以有效应对和检测该攻击技术。

图3 FIN4使用T1071.001子技术的信息

总之,利用ATT&CK获取威胁情报的一个简单方法就是,聚焦一个APT组织,识别其曾经的一些行为,从而建立更好的防护策略。

当然如果企业组织有一个专业威胁分析团队,也就是处于Level 2阶段,则可以直接将攻击情况映射到ATT&CK框架中,而不仅仅是使用别人已经映射好的内容。威胁情报既可以来源于内部输出,也可以来源于外部渠道。

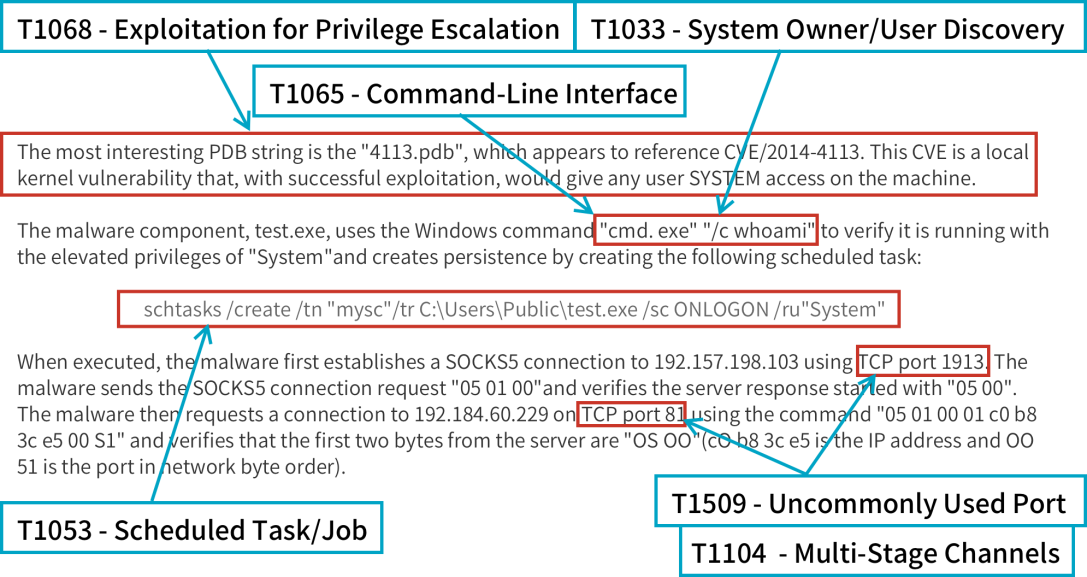

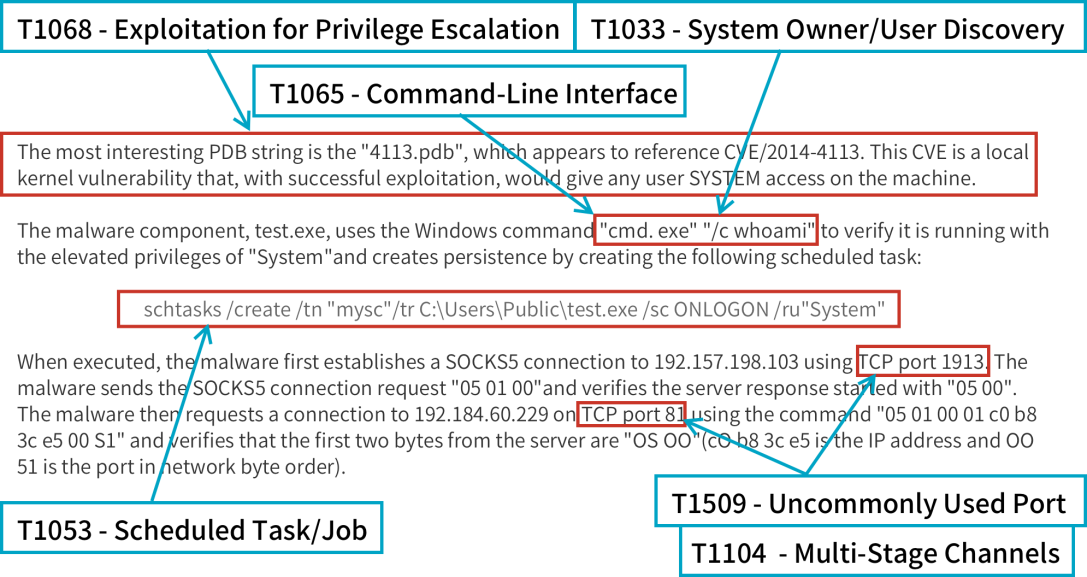

举一个简单例子,图4是FireEye某个报告中的一段话,通过它可以看出APT报告是如何被映射到ATT&CK框架中的。

图4 FireEye将APT报告映射到ATT&CK

处于Level 3阶段的企业组织机构,往往拥有较为高级的安全分析团队,可以将更多的内部和外部信息都映射到ATT&CK,包括事件响应数据、威胁订阅报告、实时警报,以及组织的历史信息等。

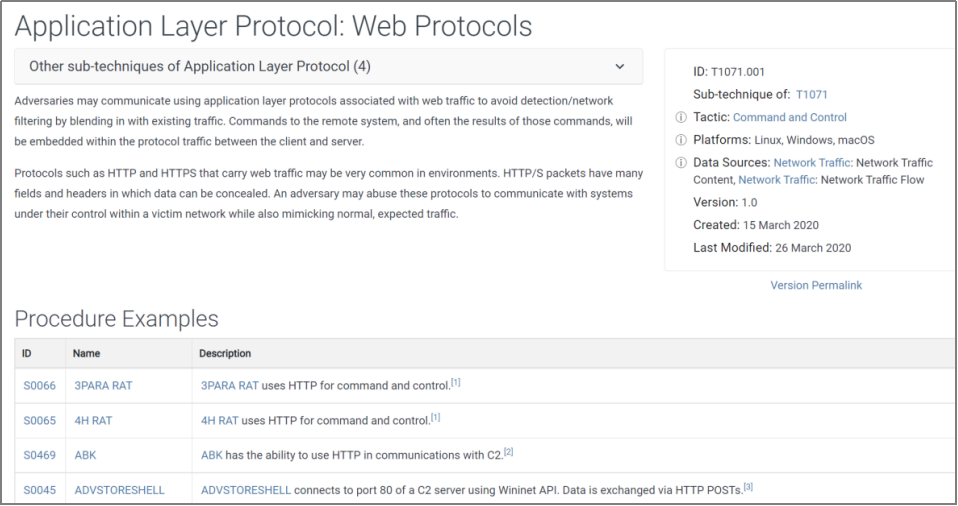

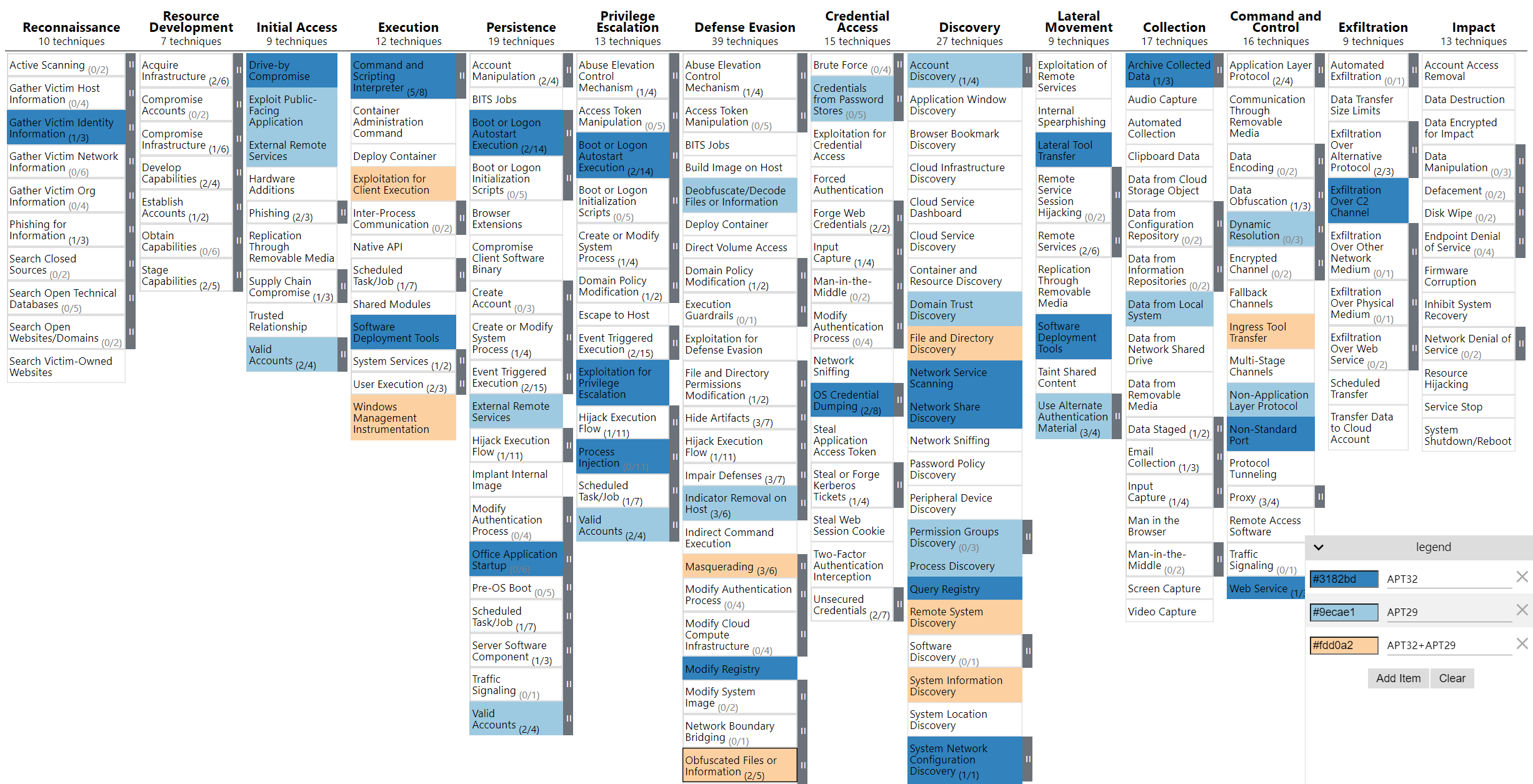

例如,将APT32使用的技术以深蓝色突出显示,将APT29使用的技术用浅蓝色表示,将APT32和APT29都在使用的技术用桔色来表示,生成图5所示的技术覆盖示例。感兴趣的读者可以登录Navigator网站,对自己感兴趣的攻击组织、软件进行着色。

设想一下,如果APT32和APT29是对组织机构威胁最大的两个攻击组织,那么图中桔色所表示的APT32和APT29共用的技术,显然是关注优先级最高的攻击技术,组织机构应该在这些技术上加大检测和防护投入。

图5 APT32和APT29的技术覆盖示例

组织机构可以基于自身所能获取的数据源,持续关注攻击者所使用的技术,然后基于ATT&CK框架完成攻击者频繁使用的技术热力图。

综上所述,ATT&CK威胁情报的核心价值就是,让企业机构能够更加深入、系统地了解攻击者信息,并且能够按照轻重缓急来应对不同的攻击。

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2 解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2 青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。 了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。

了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。