-

安全产品

-

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全产品为客户提供先进、创新、有效的云安全产品,覆盖云基础设施安全、云应用安全、云数据安全、云流量安全等众多领域。 查看全部安全产品购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

为您推荐免费试用专区 多款云安全产品 免费试用

-

-

安全服务

-

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

安全服务数百人专业安全团队,为100+国家重大活动提供安保服务支撑,全部实现安全0事故。 查看全部安全服务购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

安全托管类服务

-

安全运营保障类服务

-

安全咨询类服务

-

-

解决方案

-

解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

解决方案面向政府、金融、运营商、大型企业、互联网、医疗机构等行业提供专业的云安全解决方案。购买咨询:400-800-0789转1 售后服务:400-800-0789转2

-

-

青藤智库

-

青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

青藤智库网络安全智库,分析和研究安全技术和行业发展趋势,为网络安全人员提供全面的网络安全洞察。

-

-

资源中心

-

合作伙伴

-

了解青藤

-

了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。

了解青藤作为中国云安全整体解决方案领军者,青藤聚焦于关键信息基础设施领域的云安全建设,坚持“技术创新,科技报国”的初心,为数字中国、网络强国事业发展做贡献。

-

通用性漏洞爆发后,快速漏洞定位和漏洞处置6个步骤

发布日期:2019-07-03

每天快速增长的大量漏洞让安全人员的工作不堪重负。但是,想要将所有漏洞一次性消除又几乎不可能。因此如何确定漏洞修复优先级,然后以最快速度修复关键漏洞是所有安全人员的头等大事。

如果安全人员只将注意力放在“无伤大雅”的小漏洞而长时间忽略严重的漏洞,这就犹如在粉刷一个随时会坍塌的屋顶一样。此外,漏洞的危害性并非一成不变,而是动态变化。例如,漏洞一旦被广泛传播,那么曾经被认为不重要的漏洞也有可能瞬间变得至关重要。

因此,如果不能正确制定好漏洞修复优先级,企业将面临毁灭性的黑客攻击,会给企业经营、品牌等带来严重破坏。笔者认为成功制定漏洞修复优先级,最关键是做到以下6点:

1. 全面且持续更新的IT资产视图;

2. 实时了解市场最新漏洞披露情况;

3. 将外部威胁与企业IT资产高度关联;

4. 以可视化方式全面展示资产风险状况;

5. 持续不断的漏洞扫描

6. 准确评估企业可能面临的威胁场景;

1、全面且持续更新的IT资产视图

如果不了解企业的资产状况,那么确定漏洞修复优先级就犹如盲人摸象。因此安全人员必须始终对IT环境有一个完整的资产视图,并且能够实时了解其动态变化。除了拥有完整的IT资产视图以外,安全人员还需要了解每类资产与其它资产的关联程度和依赖程度。最后,了解每类资产在整体IT环境中的作用以及对企业的重要性。

全面实时更新的资产清单是处理漏洞修复优先级的基础。任何人都无法对不能识别的资产进行漏洞分析,未知资产就是一个等待着被攻击者引爆的定时炸弹。

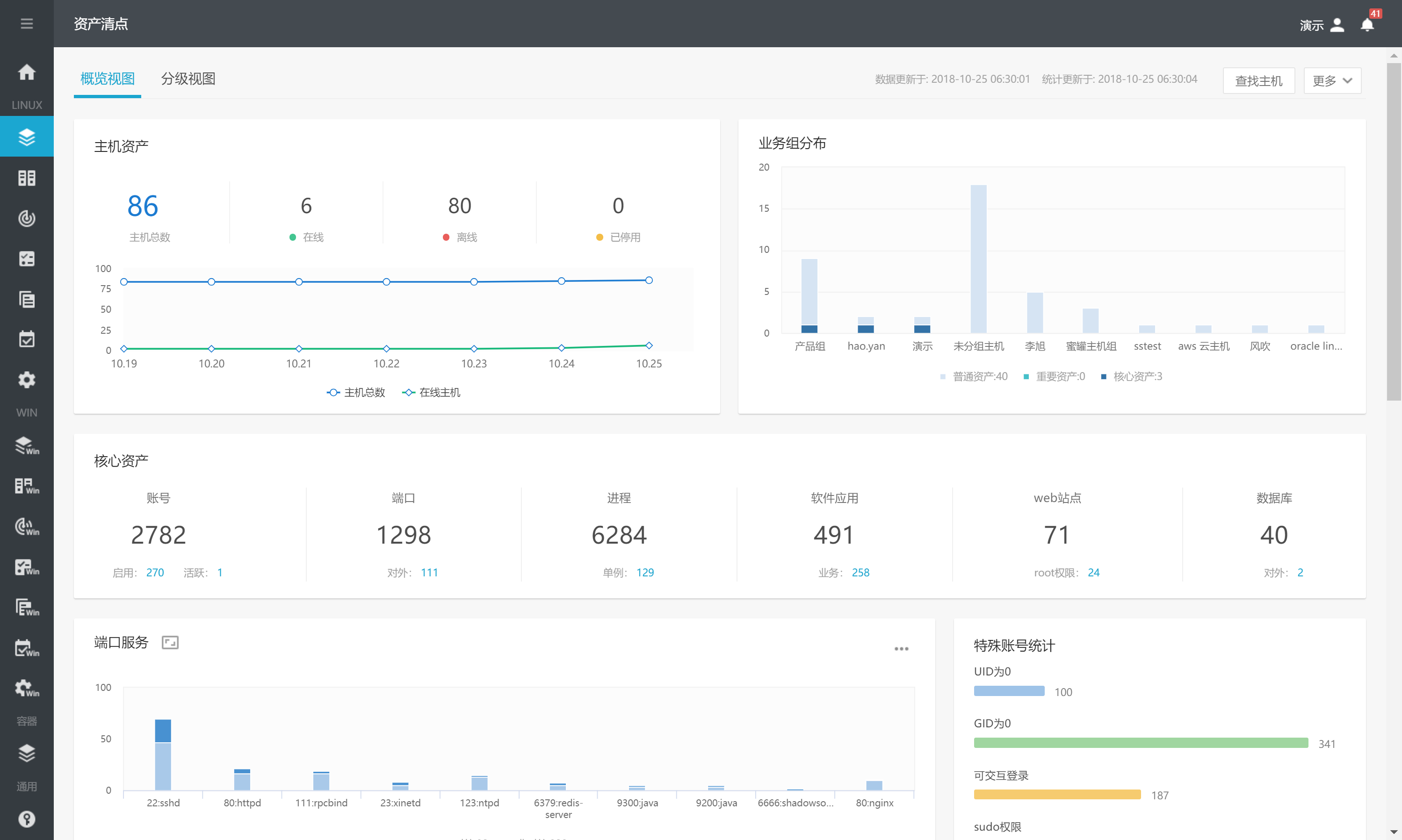

青藤产品在风险扫描后自动关联资产数据,如主机 IP、端口、进程、账号、应用、Web 站点、主机负责人等资产详细信息。支持在风险发现之后,一键查看对应的资产情况,为风险的下一步处理提供有效信息。

资产清点概览视图

2、实时了解市场最新漏洞披露情况

除了对企业IT资产需要有清晰而深入了解,企业安全负责人还需要对外部风险情况有所了解才行,包括行业协会、政府机构、学术研究人员、技术分析师和安全供应商等机构的最新漏洞披露情况。尤其是对那些被利用的“零日”漏洞、可“横向移动”漏洞,分布式拒绝服务(DDoS)攻击和恶意软件爆发等外部风险状况,需要格外注意。

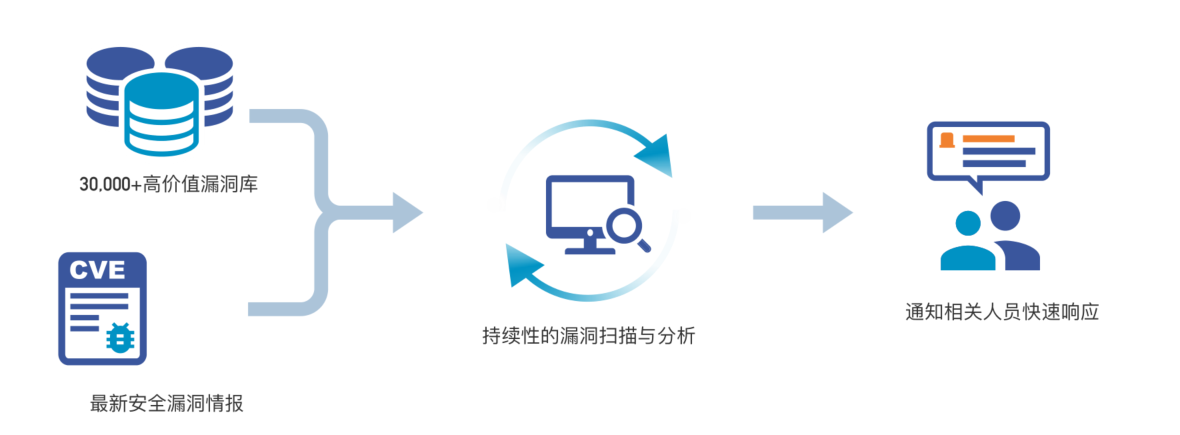

青藤持续关注国内外最新安全动态及漏洞利用方法,不断推出最新漏洞的检测能力,至今已积累 40000+ 的高价值漏洞库,包括系统/应用漏洞、EXP/POC 等大量漏洞,覆盖全网 90% 安全防护。同时,基于 Agent 的持续监测与分析机制,能迅速与庞大的漏洞库进行比对,精准高效地检测出系统漏洞。

面对新爆发的漏洞的,青藤支持24h内进行漏洞响应,无需升级系统,通过提供漏洞规则包导入系统,支持用户自行检测漏洞。

持续性漏洞检测

3、将外部威胁与企业IT资产高度关联

仅拥有全面、详细的IT资产视图和成千上万漏洞的数据库还不够。还必须做到一旦现有资产存在对应风险或者被入侵,能够实时报警和提醒。为了能够实时了解系统中存在的所有漏洞的动态快照,风险发现产品必须要能够支持进行特定的搜索,结合多个变量,以发现可能存在潜在风险的资产。

青藤云安全将资产清点作为数据支撑平台,已与风险发现和入侵检测系统全面关联,实现一键查看,如漏洞风险关联对应的软件应用状态,账号风险关联到对应的系统账号,反弹 Shell 关联对应的端口进程等。用户也可以使用资产 API 系统,将相关数据导入风险发现或入侵检测等其他系统,获得更为准确的信息。

4、以可视化方式全面展示资产风险状况

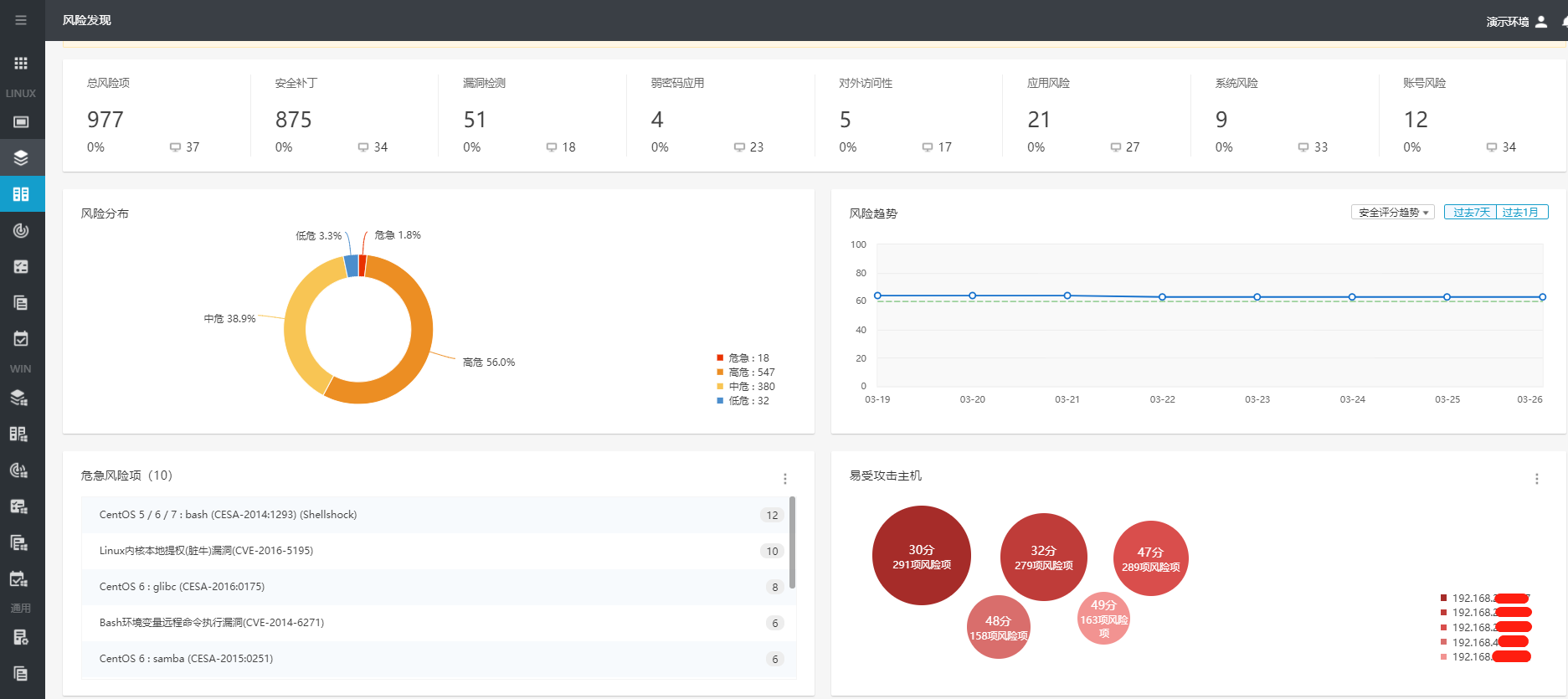

一旦关联了内部和外部威胁数据,并确定了受影响的IT资产。接下来需要做便是,将多维数据和迭代分析的结果以可视化方式展现,这将有助于企业全面了解自身安全状态。以此了解漏洞修复进度并生成对应的扫描和补丁报告。毕竟,我们的目标不仅仅是识别漏洞和资产,而是优先考虑修复哪些漏洞和资产。

青藤产品能够持续性监测所有主机的安全状况,图形化展现企业风险场景。为安全决策者动态展示企业安全指标变化、安全走势分析,使安全状况的改进清晰可衡量。为安全运维人员实时展示风险分析结果和风险处理进度,提供专业可视化的风险分析报告,使安全管理人员的工作价值得到可视化呈现。

5、持续不断的漏洞扫描

青藤根据版本比对、POC验证方式进行漏洞扫描,可在漏洞详情中查看修复影响建议、漏洞验证结果、漏洞的利用链接、相关CNVD、BID引用信息。根据漏洞相关风险进行统计包括:存在exp、远程利用、本地提权、内核风险等等。此外,用户可自定义漏洞扫描,针对特定漏洞、特定主机、特定业务组进行扫描。自行定义定时、执行范围、增加漏洞的检测方式、填写漏洞执行参数、选择漏洞检测方式(即版本比对、POC)。

6、准确评估企业可能面临的威胁场景

准确评估特定威胁场景在企业IT环境中的重要性。根据不同IT环境,对漏洞修复任务进行优先级排序。

举个简单例子,有一个易受攻击的数据库软件被黑客利用,给很多企业带来巨大负面影响。但是,如果企业环境中,这个数据库只存在于一个与其它基础设施隔离的无关紧要的系统中。如果确定该资产被破坏,企业所面临的风险将是微不足道的。显然这个漏洞优先级并不高。同样,也可能会遇到相反的情况,在行业中没有引起太多注意的漏洞可能对自身企业而言非常重要。